Nárůst počtu bezpečnostních incidentů vede bezpečnostní manažery k posilování zabezpečení systémů a dat. Jedním ze zásadních požadavků je, aby se k systémům a datům nedostal nikdo nepovolaný. Klíčem ke splnění tohoto požadavku je autentizace a není divu, že zájem o autentizační řešení rychle roste.

(Partnerský příspěvek)

Autentizace, tedy metody a postupy, které mají zajistit soulad mezi virtuální a fyzickou identitou uživatele, není v principu nic nového. Nové – přesněji diametrálně vyšší – jsou pouze nároky na spolehlivost a přesnost autentizace, a také na uživatelskou přívětivost procesu autentizace. Dodavatelé se požadavkům přizpůsobili; na trhu jsou běžně dostupná řešení, která splňují velmi přísná kritéria, a přitom jen minimálně obtěžují uživatele.

Tradičním autentizačním nástrojem – a po dlouhou dobu jediným běžně rozšířeným – je heslo. Heslo je nejrozšířenějším příkladem autentizační metody typu „Něco, co uživatel zná“ – přesněji: „Co zná POUZE uživatel“. Velmi podobným nástrojem jsou autentizační fráze; dalším zástupcem této skupiny autentizačních nástrojů jsou specifické znalosti.

Heslo i specifické znalosti jsou teoreticky silné autentizační nástroje – ale jen velmi málo robustní. Znamená to, že v procesu implementace a hlavně v běžném provozu narážejí na úskalí, na nichž může autentizace zcela ztroskotat. Příkladem fatálního oslabení autentizace založené na znalostech jsou znalosti, které nejsou ve vztahu k uživateli unikátní. Často se stává, že dané znalosti lze získat bez jakýchkoli problémů, s vynaložením jen elementárního úsilí. Příkladem je otázka „Rodné příjmení matky“; je až nepochopitelné, kolik autentizačních systémů umožňuje změnu hesla na základě znalosti odpovědi právě na tuto otázku.

Podobně jako autentizační otázka, i heslo může být silným, nebo naopak zoufale slabým autentizačním nástrojem. Jsou řešení, která dokáží úspěšně vynucovat heslovou politiku: Stanovují povinnou minimální složitost hesla, (délka, různé druhy znaků apod.), vynucují periodické změny hesla, přičemž ještě hlídají, aby nové heslo nebylo pouhou odvozeninou toho minulého (nebo některého z předešlých). Žádné řešení však nedokáže zabránit uživateli, aby si heslo nenapsal na spodní kryt klávesnice…

Potřeba posílit autentizaci vedla k rozvoji nových autentizačních postupů. V zásadě se nabízejí dva: jeden na principu „Co má uživatel v držení“ a druhá na principu „Jaké nezaměnitelné vlastnosti uživatel má“.

Nejjednodušším příkladem využití něčeho, „co má uživatel“, je generátor jednorázových hesel. Zadáním hesla (systém heslo rozpozná buď na základě synchronizace generovaných hesel, nebo na základě znalosti klíče, podle něhož bylo heslo vygenerováno) uživatel potvrdí, že je držitelem daného zařízení (tzv. tokenu). Jde o relativně silné potvrzení toho, že uživatel disponuje tokenem; nevhodná implementace tohoto postupu však může být pro uživatele obtěžující. Jde o to, že pokud je token dedikované zařízení, pro uživatele to znamená nosit s sebou (a pokud chce pracovat, tak neustále) další předmět. Je proto výhodné přeměnit v token mobilní telefon.

Druhá z uvedených skupin autentizačních postupů se často zužuje na „biometrickou autentizaci“. Nejznámější z těchto metod jsou ty, založené na kapilárách na konečkách prstů či celé dlani, na vzhledu oční duhovky, na geometrii obličeje nebo na analýze hlasu. Předmětem vývoje (a v běžných oblastech nanejvýš v pilotním nasazení) jsou autentizační metody založené na analýze způsobu psaní na klávesnici, na analýze způsobu chůze a podobně. (Nejstarší podobná metoda, grafologie, tedy analýza způsobu psaní je naopak předmětem kritiky a upouští se od ní.)

Zmíněné dva druhy autentizačních postupů nepředstavují z pohledu síly autentizace koherentní skupinu. Obecně však platí, že tyto postupy samy o sobě splňují jen základní požadavky na autentizaci, a pro přístup k citlivým datům a/nebo systémům je výhodné je kombinovat. Správnou kombinací se totiž dosáhne zásadního zvýšení spolehlivosti autentizace.

Kombinace dvou biometrických autentizačních postupů se nazývá multimodální autentizace, v případě ostatních kombinací jde o takzvanou vícefaktorovou autentizaci.

Za optimální kompromis mezi sílou autentizace a negativy, která s autentizací souvisejí, je možné považovat dvoufaktorovou autentizaci, založenou na kombinaci obvyklého autentizačního procesu (heslo) a jednorázovém heslu pro ověření konkrétního vzdáleného přístupu. Ideální je, když jde o čistě softwarové řešení, kdy jako token slouží mobilní telefon uživatele, vybavený aplikací, který generuje jednorázová hesla. Výhody tohoto řešení jsou zřejmé: Uživatel se nemusí starat o další zařízení, ale využívá svůj smartphone, který beztak má stále v dosahu. A firma nemusí investovat do dalšího hardware.

Dobře navržená autentizační metoda tohoto druhu znamená pro uživatele jen minimální dodatečné zatížení, a přitom přináší zásadní zvýšení bezpečnosti.

Důležité přitom je, aby šlo o integrované autentizační řešení, a ne pouze o dvě souběžné autentizační metody. Jen integrované řešení totiž může být uživatelsky přátelské, a současně rozumně administrovatelné.

Všechny požadavky na silnou dvoufaktorovou autentizaci splňuje řešení ESET Secure Authentication. Uživatelé tohoto řešení mohou těžit z bezpečného přístupu k datům a systémům na základě jednorázových hesel, aniž by to neúměrně zvyšovalo náklady firmy nebo omezovalo pracovníky.

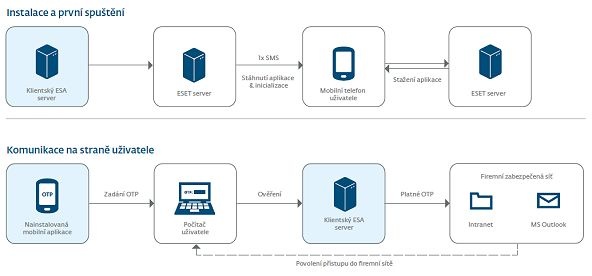

Architektura ESET Secure Authentication je velmi jednoduchá a přímočará – používá existující firemní infrastrukturu. Řešení se skládá ze serverové aplikace, která podporuje MMC (Microsoft Management Console) a ADUC (Active Directory Users & Computers) a z aplikace na mobilní zařízení pracovníků.

Distribuce aplikace je jednoduchá: stačí pouze znát číslo daného telefonu, na nějž ESET Secure Authentication odešle SMS zprávu s aktivačním odkazem. Kliknutím na odkaz se automaticky stáhne instalační balíček pro danou mobilní platformu; přístup do aplikace je chráněn PIN kódem.

ESET Secure Authentication poskytuje silné ověření oprávnění vzdáleného přístupu do firemní sítě. Jde o řešení odolné proti slovníkovým útokům, zneužití přístupových údajů a ostatním formám kyberzločinu. ESET nabízí možnost bezplatného vyzkoušení tohoto řešení. Zkušební verze je platná pro 2 klienty po dobu 90 dnů.

(Partnerský příspěvek)

V letošním roce se na celém světě prodá zhruba stejně tabletů jako PC, chytrých telefonů pak ještě několikanásobně více. Mobilním zařízením je...