V dnešní době se na trhu setkáváme s nepřeberným množstvím bezpečnostních komponent, jejichž produkci dodavatelé akcelerují s železnou pravidelností. Důsledkem jejich počínání je fakt, že vybrat z této množiny ty správné prvky a poskládat je do efektivního bezpečnostního řešení z pohledu výkonnosti a ceny je prakticky nemožné. Je tomu opravdu tak, že účinná obrana vůči kybernetickým útokům je otázkou peněz?

Klíčové pro zodpovězení této otázky je uvědomění z čeho se kybernetická obrana sestává. Globálně je možné obranu definovat jako trojici pilířů: lidé, procesy a technologie, jejichž vzájemné vazby jsou rozhodující z pohledu efektivity. Pro to, aby bylo možné obranu pochopit jako celek, je dobré podívat se na jednotlivé pilíře samostatně.

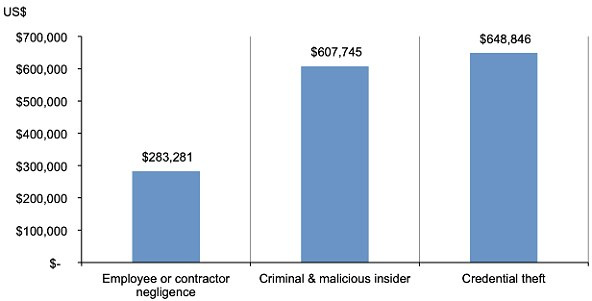

Panuje veřejná shoda, že nejslabším z trojice pilířů je lidský faktor. To mimo jiné dokazují i výstupy studie společnosti Ponemon Institute, které tvrdí, že 64 % bezpečnostních incidentů ve 159 zkoumaných organizacích je způsobeno nedbalostí interních pracovníků, dalších 13 % bezpečnostních incidentů nastalo díky ukradeným nebo prolomeným přihlašovacím údajům a zbývajících 23 % incidentů bylo spácháno zaměstnanci společností vědomě. Zajímavé je však zjištění, že celkové ztráty nejsou vůči jednotlivým způsobům vzniku incidentu přímo úměrné. Následující graf demonstruje, že nejméně četný způsob, tj. ztráta či krádež credentilas (validní kombinace přihlašovacích údajů) generuje největší finanční ztráty, tj. způsobuje podniku největší škody.

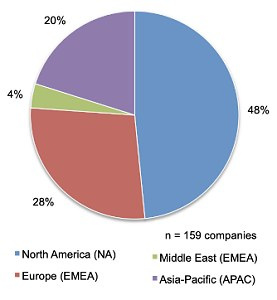

Převzato ze studie společnosti Ponemon Institute (2018)Zajímavým poznatkem, dokreslujícím celý výzkum je i rozdělení zkoumaných podniků do jednotlivých regionů, což znázorňuje následující koláčový graf.

Převzato ze studie společnosti Ponemon Institute (2018)Tento průzkum přináší řadu otázek, přičemž ta nejzajímavější z nich zaručeně je, jak zabránit těmto ztrátám způsobených lidským faktorem? Nejjednodušším a nejméně nákladným způsobem jak snížit případný rozsah škod v oblasti IT bezpečnosti způsobených nedbalostí, je přirozeně začít uživatele působící v rámci interní sítě systematicky vzdělávat a zvyšovat tak jejich povědomí o možných hrozbách a případných dopadech. Ne vždy se však tento způsob obrany setká s úspěchem. Častou překážkou bývá neochota lidí učit se novým věcem (obzvláště z oblasti IT bezpečnosti) a nebo trh nedisponuje dostatečným množstvím odborníků, kteří by schopni tyto znalosti předat.

Odborníci se shodují, že z pohledu nedbalosti je nejčetnějším prohřeškem nedostatečné zabezpečení uživatelského účtu, obvykle slabým nebo neunikátním heslem. V praxi se tak velmi často setkáváme s problémem, kdy se uživatelé hlásí do pracovního účtu stejným heslem, které pak používají i pro přihlášení do sociálních sítí a nebo ještě hůře, že uživatelé jsou schopni své heslo vědomě prozradit.

Není to tak dávno, co jsem viděl zajímavé video, kdy testovaní uživatelé neměli problém veřejně prozradit svá hesla pod záminkou veřejného průzkumu. Tento fakt dává bohužel potencionálním útočníkům do ruky mocnou zbraň, jelikož v případě, že získají přístup k některému ze standardních účtů, většinou nebývá problém prostřednictvím tohoto účtu získat i credentials k účtům s vyššími právy (tzv. administrátorské účty) a tím způsobit v podniku značné škody.

Právě těmito účty je totiž možné spravovat standardní uživatelské počítače, databázové servery či síťové prostředí a to je ten důvod proč jsou pro útočníky natolik zajímavé. Útočníci jsou tak schopni z napadeného podniku vytěžit naprosté maximum. O to překvapivější je, když právě administrátorské účty nesplňují podnikové bezpečností nařízení a procesy.

Cílem je zcela eliminovat lidský faktor a zabránit tak uživatelům, aby znali hesla k těmto účtům, či dokonce měli možnost heslo generovat, čímž by mohl vzniknout prostor pro únik samotného hesla nebo kriteriální matice pro jeho tvorbu a tím tak usnadnit potencionálním útočníkům práci. Proto jsme vyvinuli bezpečnostní řešení, které každému účtu lokálního administrátora na každém počítači v podnikové síti generuje unikátní heslo, které nezná ani sám administrátor a systém jej za něj v případě potřeby umí použít. To samé platí i pro účty používané pro přístup na databázové nebo aplikační servery, a to včetně detailního logování.

V případě, že útočník uživatelské heslo přímo nezná, postupuje zpravidla dvěma nejčastějšími způsoby. Jedná se o takzvaný brute force attack (útok hrubou silou) a dictionary attack (slovníkový útok), který je do jisté míry podnoží brute force útoku, případně pak jejich vzájemné kombinace (např. rainbow tables attack). Brute force attack, je realizován prostřednictvím náhodně generovaných znaků a jejich vzájemných kombinací, které útočník skládá do podoby hesla a následně porovnává, zda se náhodný řetězec znaků nerovná uživatelem zvolenému heslu. Naopak dictionary attack vychází z pravděpodobnosti, že uživatel zvolil pro přístup ke svému účtu některé z nejčetnějších používaných hesel, tj. útočník pro svůj útok použije seznam nejčastějších hesel a vyzkouší každé z nich, zda nenajde shodu. Seznamy nejčastěji používaných hesel jsou pravidelně zveřejňovány každý rok, nebo případně i za kratší časový interval. Následující tabulka znázorňuje dvanáctku těch nejčastějších za uplynulý rok.

|

Pořadí |

Heslo |

|

1. |

123456 |

|

2. |

Password |

|

3. |

12345678 |

|

4. |

qwery |

|

5. |

12345 |

|

6. |

123456789 |

|

7. |

letmein |

|

8. |

1234567 |

|

9. |

fotball |

|

10. |

iloveyou |

|

11. |

admin |

|

12. |

welcome |

Sílu uživatelem zvoleného hesla je možné ověřit některou z dnes veřejně dostupných služeb (např. howsecureismypassword.net), některé dovedou provést i pravděpodobnostní odhad toho, jak dlouho by trvalo, než bude testované heslo jedním z výše popsaných útoků uhádnuto.

Heslo je proto nezbytné chápat jako klíčový bezpečnostní prvek a podle toho k jeho volbě a následnému užívání také přistupovat.

Kde se vlastně počítačové heslo vzalo a kam až sahá jeho historie? Webové zdroje uvádějí, že první heslo bylo použito v roce 1961, které tehdy sloužilo jako ochrana pro ukončení průmyslového tisku. Jednalo se však o primitivní přidanou bezpečnost, kterou by dnes nebylo nikterak složité překonat.

O prvním sériovém užívání hesel je však možné začít mluvit až s příchodem sedmdesátých let minulého století, kdy bylo vytvořeno první šifrované úložiště hesel (hostováno na unix platformě), jehož systematičnost, komplexita a míra užití se stále rozvíjely až do dnešní podoby, kdy hesla používáme takřka na denní bázi pro přihlášení do operačního systému, počítačové sítě, sociálních sítí, mailových klientů či mobilních zařízení. V souvislosti s přístupem do mobilních zařízení je možné hovořit spíše o tzv. PINu (Personal Identification Number) než o hesle.

Jaký a zda vůbec je rozdíl mezi standardním heslem a PINem? PIN je náhodně zvolený řetězec čísel, heslo náhodně zvolený řetězec čísel a znaků. Rozdíly je možné uvažovat ve dvou rovinách. První rovinou je samozřejmě bezpečnost, která z definice PINu jednoznačně zvýhodňuje heslo, jelikož pro jehož prolomení je potřeba vyzkoušet výrazně vyšší počet kombinací kterých může nabývat. Pro představu o propastném rozdílu možných kombinací uvažujme desetimístný PIN a desetimístné heslo. U PINu existuje 1x1010 kombinací, kdežto u hesla je to 1x1095.

Druhým rozměrem je míra zapamatovatelnosti hesla, potažmo PINu a efektivita jejich zadávání. Průzkumy uvádějí, že pouze číselná kombinace je pro lidi lépe zapamatovatelná, kromě toho zadávání čísel je daleko pohodlnější. Navíc klávesnici pouze s čísly je také možné přehledněji zobrazit (např. display telefonu, klávesnice u bankomatu,…).

Volba mezi PINem a heslem by tedy měla být rozumným kompromisem mezi požadovaným uživatelským komfortem a mírou požadované bezpečnosti, což ostatně platí globálně pro celou disciplínu IT bezpečnosti. Dobrou zprávou je, že možnost výběru mezi heslem a PINem nerozhodují samotní uživatelé, ale tvůrci systémů, kteří zpravidla tato rizika dovedou objektivně vyhodnotit.

Komplexita (míra složitosti) hesla je dnes hodně skloňovaným pojmem, který řadu uživatelů děsí. Obecně platí, že heslo obsahující alespoň 8 znaků (kombinace malých a velkých písmen, číslic a zvláštních znaků) je považováno za dostatečné, v případě, že uživatel zvolí znaků 10 a více už je heslo možné chápat jako bezpečné. S hranicí šesti znaků se přidáním každého dalšího znaku do hesla snižujeme pravděpodobnost jeho uhodnutí exponenciálně.

Za ideální hesla je možné považovat například ty navrhované klíčenkami a password management systémy, které jsou zabudovány třeba v moderních internetových prohlížečích, otázkou je bezpečnost jejich uložení a zpřístupnění. Je však zřejmé, že hesla tohoto typu (např. 1q).avT8¨d/1) nejsou zcela uživatelsky přívětivé. Proto se doporučuje používat například kombinace slov jako: kukuricejeletnicka, integraljeobsahpodkrivkou nebo vlastovkaodletazateplem.

Ideální je také držet pro každý svůj účet (pracovní, soukromý e-mail či Facebook) vlastní heslo, za nezbytné minimum je potřebné považovat oddělení soukromých hesel od těch pracovních. Proč jsme vlastně vůbec nuceni používat hesla a zabývat se IT bezpečností? Co je cílem útočníků? Důvod jejich počínání je celkem přímočarý, kyber zločin totiž generuje celkem výnosný business. Dle veřejně dostupných zdrojů si dovedou hackeři vydělat i jednotky milionů dolarů během krátké doby, dle rozsahu provedeného útoku. Snažme se proto minimalizovat úspěšnost jejich potencionálního útoku naší zodpovědností a neberme tak na lehkou váhu bezpečnostní doporučení a předpisy, které si kladou za cíle rizika spojená kyber útoky mitigovat.

Roman Sebránek, Growth Lead, GreyCorbel